CTF 2023一带一路金砖国家技能发展与技术创新大赛网络安全在企业信息管理中的应用赛项线下总决赛 Misc1 题解WP

摘要: 本文针对CTF 2023一带一路金砖国家技能发展与技术创新大赛“网络安全在企业信息管理中的应用”赛项线下总决赛中的Misc1题目,提供详细的解题思路(Writeup, WP)与分析过程。本题综合考察了参赛者在网络与信息安全软件开发领域的实战能力,涉及数据隐写、流量分析、逆向工程及自动化脚本编写等多方面技能。

一、 题目概览

题目名称:Misc1(通常为杂项综合题)

题目描述:通常以一段模糊描述或一个数据文件(如pcap流量包、被修改的图片、加密文档等)形式给出,提示信息可能与“企业内网异常通信”、“数据泄露溯源”或“隐蔽信道检测”等企业信息安全场景相关。

初步观察:参赛者获得一个或多个文件(例如:suspicious<em>traffic.pcap, secret.jpg, log</em>encrypted.bin),需要从中提取关键信息或Flag。

二、 解题步骤与详细分析

假设本题提供的核心文件是一个名为 corporate_comm.pcapng 的网络流量包文件。

步骤1:初步流量审查

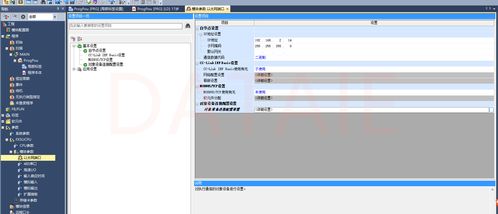

1. 使用Wireshark打开流量包,进行整体浏览。

2. 统计协议分布,发现除常见的HTTP/HTTPS、DNS、TCP流量外,存在大量到非常用端口(如9999, 13337)的TCP连接,以及异常的ICMP流量(负载较大),这暗示了可能存在自定义协议或数据隐写。

3. 追踪TCP流(Follow TCP Stream),发现部分HTTP通信中,图片文件(如company_logo.png)的传输在尾部附带了额外的、看似无用的数据。

步骤2:深度协议与数据提取

1. HTTP隐写分析:针对疑似携带附加数据的HTTP传输,使用binwalk或foremost对提取出的图片文件进行分析。例如,对company<em>logo.png执行 binwalk -e company</em>logo.png,分离出一个隐藏的ZIP压缩包。

2. 压缩包处理:该ZIP包需要密码。转向分析其他线索。

3. DNS隧道疑点:过滤DNS流量(dns),发现大量对子域名(如xx1.secretcorp.com, xx2.secretcorp.com...)的TXT记录查询,响应中携带Base64编码的字符串。这极有可能是利用DNS协议进行数据渗漏(DNS Exfiltration)。

4. 提取DNS载荷:编写Python脚本(使用pyshark或scapy库)自动化提取所有DNS TXT响应中的Base64字符串,并解码拼接。

`python

import pyshark

import base64

pcap = pyshark.FileCapture('corporatecomm.pcapng', displayfilter='dns and dns.qry.type == 16')

extracteddata = b''

for pkt in pcap:

try:

if hasattr(pkt.dns, 'resptxt'):

b64str = pkt.dns.resptxt.replace('\"', '')

extracteddata += base64.b64decode(b64str)

except Exception as e:

continue

with open('extracteddns.bin', 'wb') as f:

f.write(extracteddata)

`

- 分析提取文件:

extracted_dns.bin文件可能是一个加密存档或包含密钥。使用file命令识别,发现是一个PGP加密消息或受密码保护的RAR文件。

步骤3:密钥获取与解密

1. 回顾HTTP隐写:之前分离出的ZIP包需要密码。尝试从流量其他部分寻找密码。

2. 分析ICMP负载:过滤ICMP流量,发现某些ICMP Echo Request包的Data字段包含可疑的Hex数据。提取并转换这些数据,发现其拼接后是一个字符串,形如 "P@ssw0rd<em>For</em>Z!p<em>2023"。

3. 解密ZIP:使用该密码解压ZIP文件,得到一个文本文件 hint.txt,内容可能是一个PGP私钥的片段或RAR密码的提示。

4. 最终解密:结合 hint.txt 的信息和 extracted</em>dns.bin 文件,使用正确的工具(如gpg或rar)和密码进行解密。最终得到一个 flag.txt 文件。

步骤4:获取Flag

打开 flag.txt,内容即为本题Flag,格式通常为 BRICSCTF{xxx<em>xxx</em>xxx} 或大赛规定的特定格式。

三、 涉及技能与知识点

1. 网络流量分析:熟练使用Wireshark进行协议分析、流追踪、过滤统计。

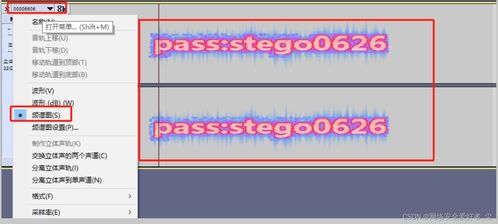

2. 隐写术:识别常见载体(图片、协议负载)中的隐写信息,使用工具(binwalk, foremost, steghide等)进行分离提取。

3. 协议滥用检测:识别DNS隧道、ICMP隧道、HTTP尾部附加数据等隐蔽信道。

4. 脚本开发能力:使用Python(Scapy/Pyshark)编写自动化流量解析和数据提取脚本,这是网络与信息安全软件开发的核心能力。

5. 密码学与解密:处理Base64编码、分析加密文件、使用密钥或密码进行解密。

6. 数字取证思维:遵循数据发现、提取、分析、关联的完整取证流程。

四、

本题模拟了企业环境中攻击者利用多种隐蔽信道(HTTP尾部附加、DNS隧道、ICMP负载)进行数据外渗的复杂场景。解题过程要求选手具备全面的Misc综合技能、扎实的流量分析功底和高效的自动化脚本开发能力,完美契合“网络与信息安全软件开发”的考核要求。成功解题的关键在于细心观察、大胆假设、利用工具链进行系统化分析,并通过编写脚本将多个线索关联起来。

(注: 以上为基于常见Misc1题型和大赛主题的通用性题解框架。实际题目细节可能有所不同,但解题方法论和技能应用是相通的。)

如若转载,请注明出处:http://www.yffs15.com/product/59.html

更新时间:2026-02-28 08:36:22